-

Ông lớn xây dựng "ôm" loạt dự án hàng nghìn tỷ từ Vingroup, Masterise, MIK Group…

Ông lớn xây dựng "ôm" loạt dự án hàng nghìn tỷ từ Vingroup, Masterise, MIK Group… -

Giá vàng leo thang mạnh cận kề ngày vía Thần Tài, có nên bán chốt lời hay tiếp tục nắm giữ?

Giá vàng leo thang mạnh cận kề ngày vía Thần Tài, có nên bán chốt lời hay tiếp tục nắm giữ? -

Hà Nội dự kiến phá dỡ khu tập thể gần 50 năm tuổi, xây 3 tòa nhà cao 34 tầng

Hà Nội dự kiến phá dỡ khu tập thể gần 50 năm tuổi, xây 3 tòa nhà cao 34 tầng -

Hậu quả khôn lường từ nồi thức ăn "hâm đi hâm lại" sau Tết

Hậu quả khôn lường từ nồi thức ăn "hâm đi hâm lại" sau Tết -

Sở Tài chính Đà Nẵng chuẩn bị đấu giá 28 ô tô thanh lý, giá khởi điểm từ hơn 15 triệu đồng

Sở Tài chính Đà Nẵng chuẩn bị đấu giá 28 ô tô thanh lý, giá khởi điểm từ hơn 15 triệu đồng -

Ngân hàng, hàng không đồng loạt nới room 49%: Cú hích chiến lược trước thềm nâng hạng

Ngân hàng, hàng không đồng loạt nới room 49%: Cú hích chiến lược trước thềm nâng hạng -

Người đàn ông mắc ung thư gan vì thói quen dùng chiếc cốc quen thuộc mỗi ngày

Người đàn ông mắc ung thư gan vì thói quen dùng chiếc cốc quen thuộc mỗi ngày -

Thông tin bất ngờ về cô gái trong vụ phát hiện đôi nam nữ tử vong dưới kênh cùng ô tô ở Gia Lai

Thông tin bất ngờ về cô gái trong vụ phát hiện đôi nam nữ tử vong dưới kênh cùng ô tô ở Gia Lai -

Cơn ác mộng bạo lực bao trùm Mexico: World Cup 2026 đứng trước thách thức an ninh chưa từng có

Cơn ác mộng bạo lực bao trùm Mexico: World Cup 2026 đứng trước thách thức an ninh chưa từng có -

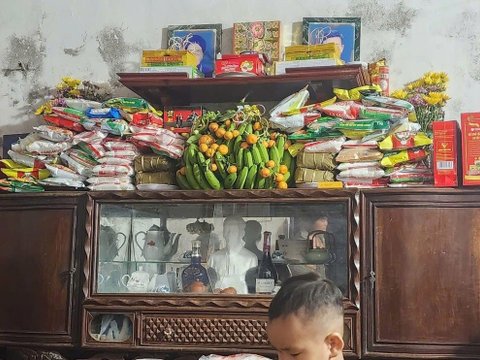

"Khóc dở mếu dở" đặc sản sau Tết: Gia chủ nhận "núi" mỳ chính, đường chất cao tận nóc bàn thờ

"Khóc dở mếu dở" đặc sản sau Tết: Gia chủ nhận "núi" mỳ chính, đường chất cao tận nóc bàn thờ

Công nghệ

11/11/2025 14:00Công an Hà Nội cảnh báo an ninh mạng: Điểm mặt ba lỗ hổng nghiêm trọng bị xem là "mục tiêu dễ dàng" cho tin tặc

Phòng An ninh mạng và phòng chống tội phạm công nghệ cao Công an TP.Hà Nội cho biết, qua công tác nắm tình hình, đã phát hiện những lỗ hổng này có thể ảnh hưởng lớn đến an ninh mạng quốc gia.

1. Lỗ hổng chèn lệnh trên dịch vụ Email Libraesva (CVE-2025-59689)

Lỗ hổng có mức độ rủi ro trung bình (6.1/10) này tồn tại trong Libraesva Email Security Gateway (ESG) (phiên bản 4.5 đến trước 5.0.31). Tin tặc có thể khai thác lỗ hổng bằng cách chèn lệnh tùy ý, được kích hoạt thông qua một email chứa tệp đính kèm nén được thiết kế đặc biệt. Điều này cho phép kẻ tấn công thực thi các lệnh với tư cách người dùng không có đặc quyền. Nguyên nhân là do quá trình quét file không dùng cách trong quá trình xóa mã thực thi khỏi các tệp lưu trữ nén.

Khuyến nghị: Người dùng đang sử dụng phiên bản ESG 5.x đã nhận được bản vá tự động. Tuy nhiên, khách hàng đang sử dụng phiên bản 4.x cần thực hiện cập nhật thủ công ngay lập tức.

2. Lỗ hổng thoát khỏi Sandbox trên trình duyệt Firefox (CVE-2025-11152)

Lỗ hổng này có mức độ rủi ro cao (8.6/10), cho phép thoát khỏi sandbox (môi trường bảo vệ) thông qua lỗi tràn số nguyên trong thành phần Graphics: Canvas2D. Hậu quả là nghiêm trọng, có thể dẫn đến truy cập dữ liệu nhạy cảm từ bộ nhớ, đọc/ghi vùng nhớ khác (memory corruption), tiết lộ dữ liệu hoặc thực thi mã độc từ xa.

Khuyến nghị: Mozzilla đã khắc phục lỗ hổng này trong Firefox phiên bản 143.0.3. Người dùng được khuyến cáo cập nhật lên phiên bản này hoặc mới hơn để giảm thiểu rủi ro. Bản sửa lỗi cũng đã được tích hợp vào nhiều bản phân phối Linux như Libuntu và Debian.

3. Nguy cơ từ thiết bị Router TP-Link cũ đã ngừng hỗ trợ

Công an Hà Nội cảnh báo nhiều mẫu Router TP-Link cũ (như TL-WR740N, TL-WR841N, Archer C50,...) đang được sử dụng tại các cơ quan, đơn vị đã bị nhà sản xuất ngừng hỗ trợ cập nhật Firmware (End-of-Life/End-of-Service). Các lỗ hổng bảo mật nghiêm trọng như Chèn lệnh (Command Injection), Tràn bộ đệm (Buffer Overflow), Bỏ qua xác thực (Authentication Bypass) và Thực thi mã từ xa (RCE) sẽ không bao giờ được vá, biến chúng thành mục tiêu dễ dàng cho các cuộc tấn công mạng.

Các lỗ hổng trên có thể cho phép tin tặc chiếm quyền kiểm soát Router, đánh cắp thông tin đăng nhập và dữ liệu truyền qua mạng, chuyển hướng người dùng đến các trang web lừa đảo, hoặc tạo các botnet để thực hiện tấn công từ chối dịch vụ phân tán (DDoS).

Hướng dẫn khắc phục khẩn cấp: Đối với các Router TP-Link đã ngừng hỗ trợ, việc cập nhật phần mềm không còn khả thi mà cần các biện pháp quyết liệt hơn:

Rà soát và thống kê thiết bị: Lập danh sách, xác định model và tra cứu tình trạng hỗ trợ (End-of-Life) của từng thiết bị trên trang web chính thức của TP-Link.

Thay thế ngay lập tức: Bắt buộc thay thế tất cả các mẫu Router đã ngừng hỗ trợ bằng các thiết bị Router mới hơn.

Triển khai biện pháp bảo mật mạng: Phân đoạn mạng (Network Segmentation) để cô lập hệ thống quan trọng; đảm bảo Tường lửa (Firewall) được cấu hình chặt chẽ; và triển khai Hệ thống phát hiện/ngăn chặn xâm nhập (IDS/IPS) để giám sát lưu lượng mạng.

Phòng An ninh mạng và phòng chống tội phạm công nghệ cao Công an TP.Hà Nội đề nghị các cơ quan, doanh nghiệp, tổ chức, cá nhân thực hiện tốt các hướng dẫn trên để phát hiện sớm, khắc phục rủi ro và ngăn chặn kịp thời các cuộc tấn công khai thác dữ liệu.

- "Bước Chân Vào Đời" vừa lên sóng đã gây tranh cãi về trang phục của Quỳnh Kool (11:18)

- Cuồng ghen vì bị chia tay, gã đàn ông 52 tuổi đâm trọng thương bạn gái, hé lộ lời khai lạnh người (11:12)

- Ông lớn xây dựng "ôm" loạt dự án hàng nghìn tỷ từ Vingroup, Masterise, MIK Group… (11:10)

- Hai kình địch cầm chân nhau, Cristiano Ronaldo rộng cửa vô địch Saudi Pro League? (11:10)

- Xiaomi ra mắt sạc dự phòng hút nam châm mỏng nhất thế giới vẫn có dung lượng 5000 mAh (11:09)

- Giá vàng leo thang mạnh cận kề ngày vía Thần Tài, có nên bán chốt lời hay tiếp tục nắm giữ? (11:01)

- Huế: Lý do tài xế quát tháo, bỏ mặc 40 hành khách đói khát giữa khúc cua nguy hiểm, vắng vẻ (11:01)

- Cựu Tổng thống Hàn Quốc Yoon Suk-yeol chính thức đệ đơn kháng cáo (20 phút trước)

- Hà Nội dự kiến phá dỡ khu tập thể gần 50 năm tuổi, xây 3 tòa nhà cao 34 tầng (36 phút trước)

- Thu Trang viết tâm thư đính chính tin đồn rạn nứt với đoàn phim Mùi Phở (39 phút trước)