-

Ảnh hiếm về Trung thu hơn 100 năm trước ở Hà Nội

Ảnh hiếm về Trung thu hơn 100 năm trước ở Hà Nội -

Bé gái 6 tuổi mất cả 2 mắt vì thứ nhiều bố mẹ vẫn cho con chơi mỗi ngày

Bé gái 6 tuổi mất cả 2 mắt vì thứ nhiều bố mẹ vẫn cho con chơi mỗi ngày -

Cục CSGT: Điều tiết ô tô khách trên 29 chỗ không đi vào làn 1 ở cao tốc 2 làn xe

Cục CSGT: Điều tiết ô tô khách trên 29 chỗ không đi vào làn 1 ở cao tốc 2 làn xe -

Đừng coi thường: Bình giữ nhiệt dễ là "ổ vi khuẩn", uống 1 ngụm như nuốt bệnh vào người, rất nguy hiểm!

Đừng coi thường: Bình giữ nhiệt dễ là "ổ vi khuẩn", uống 1 ngụm như nuốt bệnh vào người, rất nguy hiểm! -

Nhà hàng ở Hà Nội nói gì khi bị khách tố kê “khống” lên tới 110 ca bia, bill hơn 18 triệu đồng?

Nhà hàng ở Hà Nội nói gì khi bị khách tố kê “khống” lên tới 110 ca bia, bill hơn 18 triệu đồng? -

Bất ngờ với "suất cơm 17 nghìn" cho học sinh bán trú

Bất ngờ với "suất cơm 17 nghìn" cho học sinh bán trú -

Thủ tướng chỉ đạo khắc phục hậu quả vụ tai nạn giao thông làm 12 người thương vong tại Quảng Trị

Thủ tướng chỉ đạo khắc phục hậu quả vụ tai nạn giao thông làm 12 người thương vong tại Quảng Trị -

5 món thời trang được dàn sao nữ 40+ mặc thường xuyên để hack tuổi xuất sắc

5 món thời trang được dàn sao nữ 40+ mặc thường xuyên để hack tuổi xuất sắc -

Ngôi làng ở Đà Nẵng lọt top 50 làng đẹp nhất thế giới 2025

Ngôi làng ở Đà Nẵng lọt top 50 làng đẹp nhất thế giới 2025 -

Vụ xe tải lao vào chợ: Công an cảnh báo hình ảnh sai sự thật trên mạng xã hội

Vụ xe tải lao vào chợ: Công an cảnh báo hình ảnh sai sự thật trên mạng xã hội

Công nghệ

18/09/2025 08:34224 ứng dụng Android độc hại vừa bị Google cho bay màu

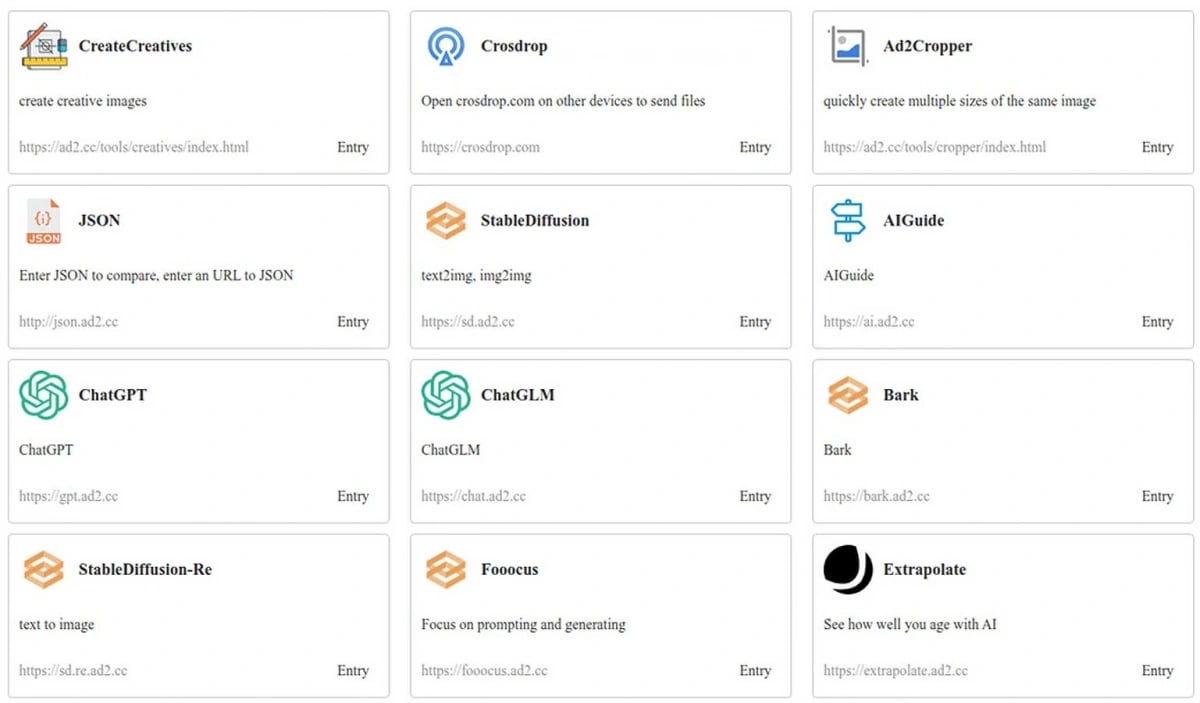

Các ứng dụng Android độc hại này là một phần trong chiến dịch gian lận quảng cáo quy mô lớn mang tên SlopAds, được phát hiện bởi nhóm Satori Threat Intelligence thuộc công ty HUMAN. Theo ghi nhận, các ứng dụng đã được tải xuống hơn 38 triệu lần và sử dụng các kỹ thuật che giấu tinh vi để tránh bị phát hiện bởi Google và các công cụ bảo mật.

Chiến dịch SlopAds đã lan rộng ra toàn cầu, với người dùng từ 228 quốc gia cài đặt các ứng dụng này. Lượng hiển thị quảng cáo cao nhất đến từ Mỹ (30%), tiếp theo là Ấn Độ (10%) và Brazil (7%). Nhóm nghiên cứu đặt tên cho hoạt động này là “SlopAds” do các ứng dụng liên quan có vẻ ngoài giống như sản phẩm hàng loạt, tương tự như “AI slop”, ám chỉ đến bộ sưu tập ứng dụng và dịch vụ theo chủ đề AI được lưu trữ trên máy chủ của kẻ tấn công.

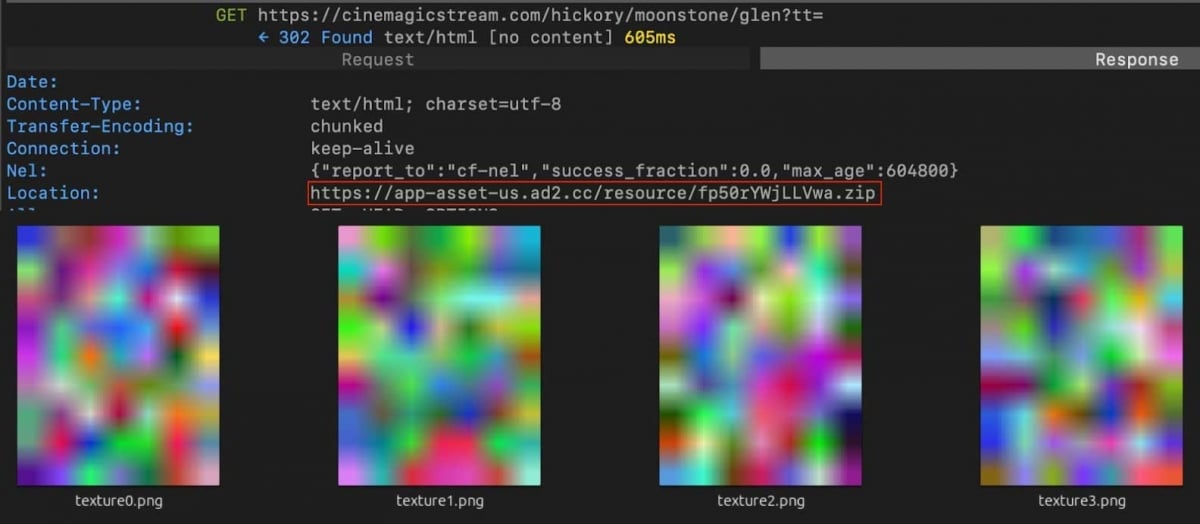

Gian lận quảng cáo trong chiến dịch này bao gồm nhiều chiến thuật để tránh bị phát hiện. Nếu người dùng cài đặt ứng dụng SlopAd từ Play Store mà không thông qua quảng cáo của chiến dịch, ứng dụng sẽ hoạt động bình thường. Tuy nhiên, nếu ứng dụng được cài đặt thông qua các liên kết quảng cáo, phần mềm sẽ sử dụng Firebase Remote Config để tải xuống tệp cấu hình mã hóa chứa URL cho mô-đun phần mềm độc hại.

Sau khi xác định được thiết bị hợp lệ, ứng dụng sẽ tải xuống 4 hình ảnh PNG được mã hóa để che giấu các phần của APK độc hại. Những hình ảnh này sau đó được giải mã và lắp ráp lại để tạo thành phần mềm độc hại “FatModule”, được sử dụng để thực hiện gian lận quảng cáo. Khi được kích hoạt, FatModule sẽ thu thập thông tin thiết bị và trình duyệt, sau đó điều hướng đến các tên miền gian lận do kẻ tấn công kiểm soát, tạo ra hơn 2 tỷ lượt hiển thị và nhấp chuột quảng cáo gian lận mỗi ngày.

HUMAN cho biết cơ sở hạ tầng của chiến dịch bao gồm nhiều máy chủ chỉ huy và kiểm soát cùng hơn 300 tên miền quảng cáo liên quan, cho thấy kẻ tấn công có thể mở rộng quy mô hoạt động. Google đã xóa tất cả các ứng dụng SlopAds khỏi Play Store và cập nhật Google Play Protect để cảnh báo người dùng gỡ cài đặt bất kỳ ứng dụng nào có trên thiết bị. Tuy nhiên, HUMAN cảnh báo rằng với mức độ tinh vi của chiến dịch, kẻ tấn công có thể sẽ điều chỉnh kế hoạch để tiếp tục thực hiện các cuộc tấn công trong tương lai.

- Dừng trợ cấp theo Nghị định 178, công chức nghỉ hưu trước tuổi hưởng chế độ gì? (11:44)

- Ảnh hiếm về Trung thu hơn 100 năm trước ở Hà Nội (11:27)

- UOB nâng dự báo tăng trưởng của Việt Nam (11:21)

- HLV Diego Simeone bị đuổi vì hành động với CĐV Liverpool trong trận đấu kịch tính (11:20)

- Thêm một phim Việt có doanh thu thảm họa (11:19)

- Bé gái 6 tuổi mất cả 2 mắt vì thứ nhiều bố mẹ vẫn cho con chơi mỗi ngày (11:12)

- “Búp bê dao kéo” Việt Nam mỗi tháng thay 1 gương mặt, học Lisa mặc quần siêu ngắn nhưng... thê thảm (11:03)

- Cục CSGT: Điều tiết ô tô khách trên 29 chỗ không đi vào làn 1 ở cao tốc 2 làn xe (50 phút trước)

- Rúng động danh tính thi thể trong cốp xe "hoàng tử gen Z showbiz": Nạn nhân mới 15 tuổi, đã mất tích từ 1 năm trước (52 phút trước)

- Con trâu "khổng lồ" giá 69 tỷ đồng, chủ chần chừ "chưa ưng bán" (1 giờ trước)