-

Vay 20 cây vàng đầu tư đất lãi 2 tỷ, sau 3 năm trả bằng tiền liệu có đúng luật?

Vay 20 cây vàng đầu tư đất lãi 2 tỷ, sau 3 năm trả bằng tiền liệu có đúng luật? -

Giá xăng lập "hat-trick" tăng liên tiếp: RON95 chính thức vượt mốc 19.000 đồng/lít từ chiều nay

Giá xăng lập "hat-trick" tăng liên tiếp: RON95 chính thức vượt mốc 19.000 đồng/lít từ chiều nay -

Bí ẩn thảm kịch Air India 171: Nghi vấn chấn động về hành vi có chủ đích của phi công

Bí ẩn thảm kịch Air India 171: Nghi vấn chấn động về hành vi có chủ đích của phi công -

Bắt khẩn cấp tài xế Bentley cùng bạn sau vụ đuổi đánh người giữa trung tâm TP HCM

Bắt khẩn cấp tài xế Bentley cùng bạn sau vụ đuổi đánh người giữa trung tâm TP HCM -

Công an tìm ra mẹ bé sơ sinh bị bỏ rơi trong rẫy sầu riêng khi còn nguyên dây rốn, kiến bu toàn thân

Công an tìm ra mẹ bé sơ sinh bị bỏ rơi trong rẫy sầu riêng khi còn nguyên dây rốn, kiến bu toàn thân -

CSGT công bố lộ trình tránh ùn tắc khi rời Hà Nội về quê ăn Tết

CSGT công bố lộ trình tránh ùn tắc khi rời Hà Nội về quê ăn Tết -

Danh tính thi thể phụ nữ trẻ nổi trên hồ Xuân Hương ở Đà Lạt, hé lộ nguyên nhân sự việc đau lòng

Danh tính thi thể phụ nữ trẻ nổi trên hồ Xuân Hương ở Đà Lạt, hé lộ nguyên nhân sự việc đau lòng -

Tết đến: Ngủ kém đừng bỏ qua 5 việc đơn giản này, hiệu quả rõ rệt

Tết đến: Ngủ kém đừng bỏ qua 5 việc đơn giản này, hiệu quả rõ rệt -

Từ khóa tìm kiếm nào nổi bật nhất dịp Tết Nguyên đán của người Việt

Từ khóa tìm kiếm nào nổi bật nhất dịp Tết Nguyên đán của người Việt -

Nhà dân nứt, nghiêng cạnh dự án chung cư ở TPHCM: Chủ đầu tư chưa nhận trách nhiệm, nguy cơ bị kiện

Nhà dân nứt, nghiêng cạnh dự án chung cư ở TPHCM: Chủ đầu tư chưa nhận trách nhiệm, nguy cơ bị kiện

Công nghệ

18/09/2025 08:34224 ứng dụng Android độc hại vừa bị Google cho bay màu

Các ứng dụng Android độc hại này là một phần trong chiến dịch gian lận quảng cáo quy mô lớn mang tên SlopAds, được phát hiện bởi nhóm Satori Threat Intelligence thuộc công ty HUMAN. Theo ghi nhận, các ứng dụng đã được tải xuống hơn 38 triệu lần và sử dụng các kỹ thuật che giấu tinh vi để tránh bị phát hiện bởi Google và các công cụ bảo mật.

Chiến dịch SlopAds đã lan rộng ra toàn cầu, với người dùng từ 228 quốc gia cài đặt các ứng dụng này. Lượng hiển thị quảng cáo cao nhất đến từ Mỹ (30%), tiếp theo là Ấn Độ (10%) và Brazil (7%). Nhóm nghiên cứu đặt tên cho hoạt động này là “SlopAds” do các ứng dụng liên quan có vẻ ngoài giống như sản phẩm hàng loạt, tương tự như “AI slop”, ám chỉ đến bộ sưu tập ứng dụng và dịch vụ theo chủ đề AI được lưu trữ trên máy chủ của kẻ tấn công.

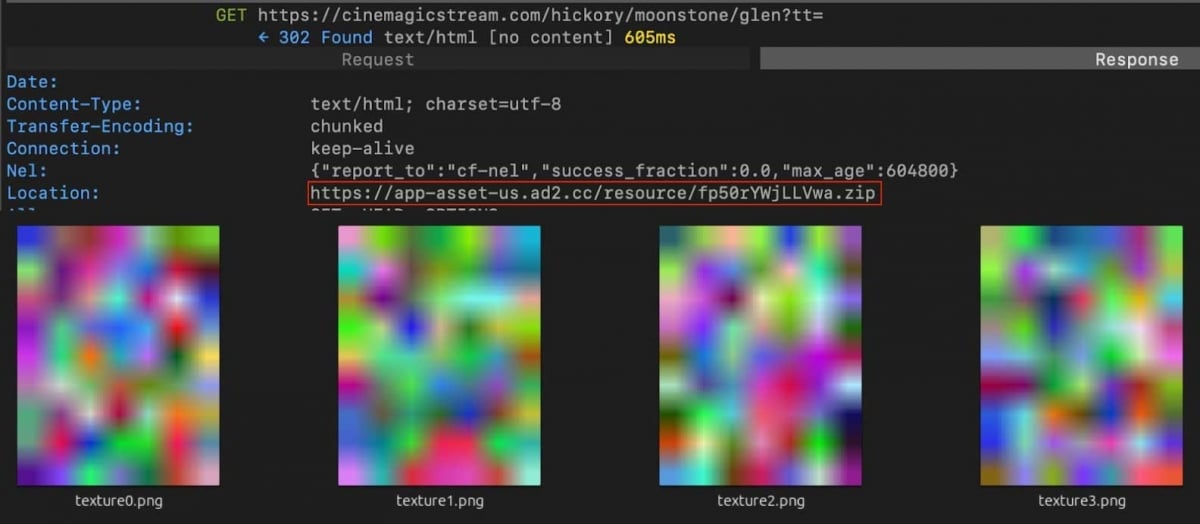

Gian lận quảng cáo trong chiến dịch này bao gồm nhiều chiến thuật để tránh bị phát hiện. Nếu người dùng cài đặt ứng dụng SlopAd từ Play Store mà không thông qua quảng cáo của chiến dịch, ứng dụng sẽ hoạt động bình thường. Tuy nhiên, nếu ứng dụng được cài đặt thông qua các liên kết quảng cáo, phần mềm sẽ sử dụng Firebase Remote Config để tải xuống tệp cấu hình mã hóa chứa URL cho mô-đun phần mềm độc hại.

Sau khi xác định được thiết bị hợp lệ, ứng dụng sẽ tải xuống 4 hình ảnh PNG được mã hóa để che giấu các phần của APK độc hại. Những hình ảnh này sau đó được giải mã và lắp ráp lại để tạo thành phần mềm độc hại “FatModule”, được sử dụng để thực hiện gian lận quảng cáo. Khi được kích hoạt, FatModule sẽ thu thập thông tin thiết bị và trình duyệt, sau đó điều hướng đến các tên miền gian lận do kẻ tấn công kiểm soát, tạo ra hơn 2 tỷ lượt hiển thị và nhấp chuột quảng cáo gian lận mỗi ngày.

HUMAN cho biết cơ sở hạ tầng của chiến dịch bao gồm nhiều máy chủ chỉ huy và kiểm soát cùng hơn 300 tên miền quảng cáo liên quan, cho thấy kẻ tấn công có thể mở rộng quy mô hoạt động. Google đã xóa tất cả các ứng dụng SlopAds khỏi Play Store và cập nhật Google Play Protect để cảnh báo người dùng gỡ cài đặt bất kỳ ứng dụng nào có trên thiết bị. Tuy nhiên, HUMAN cảnh báo rằng với mức độ tinh vi của chiến dịch, kẻ tấn công có thể sẽ điều chỉnh kế hoạch để tiếp tục thực hiện các cuộc tấn công trong tương lai.

- Hỏa hoạn dữ dội tại cửa hàng đồ nhựa ở Bắc Ninh, thiệt hại nặng về tài sản (16:29)

- Vay 20 cây vàng đầu tư đất lãi 2 tỷ, sau 3 năm trả bằng tiền liệu có đúng luật? (16:22)

- Samsung hé lộ phiên bản chip cây nhà lá vườn ngập tràn sức mạnh của dòng Galaxy S26 (16:19)

- Phát hiện mèo cưng mất tích, cô gái Hà Nội nhận tin nhắn dọa giết mèo nếu không trả 7,5 triệu (16:15)

- Săn hàng giảm giá rồi bị hủy đơn vô lý: Shopee chính thức lên tiếng (48 phút trước)

- Lời khai của giám đốc buôn hàng nghìn tấn muối giả: 1 gói muối i-ốt trộn với 4 tấn muối giả đem bán (51 phút trước)

- Livestream bán rau muống ngâm chua gây bão mạng, bà xã Lê Dương Bảo Lâm bất ngờ vướng tranh cãi chất lượng sản phẩm (52 phút trước)

- Kịch tính màn giải cứu hơn 300 học sinh bị khống chế tại Thái Lan: Hiệu trưởng tử vong, nghi phạm 19 tuổi sa lưới (53 phút trước)

- Hạt dưa đỏ rực bất thường dịp Tết, chuyên gia cảnh báo nguy cơ nhiễm hóa chất độc hại (55 phút trước)

- VĐV Trung Quốc bị truất quyền thi đấu vì cản trở đối thủ giành huy chương Olympic (1 giờ trước)