-

Israel và Mỹ "chia phần" không kích Iran: Bên nào đánh trung tâm, bên nào siết Vịnh Ba Tư?

Israel và Mỹ "chia phần" không kích Iran: Bên nào đánh trung tâm, bên nào siết Vịnh Ba Tư? -

Ngân Thị Vạn Sự tỏa sáng phút bù giờ, tuyển nữ Việt Nam thắng kịch tính trận ra quân Asian Cup 2026

Ngân Thị Vạn Sự tỏa sáng phút bù giờ, tuyển nữ Việt Nam thắng kịch tính trận ra quân Asian Cup 2026 -

Thông tin bất ngờ về người đàn ông sàm sỡ khách nữ trong quán phở ở Hà Nội, người nhà nói gì?

Thông tin bất ngờ về người đàn ông sàm sỡ khách nữ trong quán phở ở Hà Nội, người nhà nói gì? -

Đề xuất cho phạm nhân gọi video miễn phí thăm thân 10 phút mỗi tháng

Đề xuất cho phạm nhân gọi video miễn phí thăm thân 10 phút mỗi tháng -

Giữa "lửa" chiến sự Trung Đông: Nỗi lòng người ở quê nhà và cuộc mưu sinh nơi xứ người

Giữa "lửa" chiến sự Trung Đông: Nỗi lòng người ở quê nhà và cuộc mưu sinh nơi xứ người -

Tử vi thứ 4 ngày 4/3/2026 của 12 con giáp: Tị rạng rỡ, Sửu thoải mái

Tử vi thứ 4 ngày 4/3/2026 của 12 con giáp: Tị rạng rỡ, Sửu thoải mái -

Bé trai 8 tuổi ở Đồng Nai bất ngờ tử vong khi chơi ở trường mầm non gần nhà, nghi ngờ bị điện giật

Bé trai 8 tuổi ở Đồng Nai bất ngờ tử vong khi chơi ở trường mầm non gần nhà, nghi ngờ bị điện giật -

Người đàn ông bồi thường 20 triệu sau cú tát nam thanh niên đang đốt vàng mã: Hàng xóm hé lộ sự thật

Người đàn ông bồi thường 20 triệu sau cú tát nam thanh niên đang đốt vàng mã: Hàng xóm hé lộ sự thật -

Thảm kịch tại Minab: 160 nấm mộ trắng và nỗi đau sau cuộc không kích vào trường nữ sinh

Thảm kịch tại Minab: 160 nấm mộ trắng và nỗi đau sau cuộc không kích vào trường nữ sinh -

Giá xăng dầu Việt Nam sẽ tăng đến mức nào trước căng thẳng Mỹ - Iran?

Giá xăng dầu Việt Nam sẽ tăng đến mức nào trước căng thẳng Mỹ - Iran?

Công nghệ

21/12/2017 23:285 loại mã độc mới xuất hiện trong tháng 12 mà bạn cần tránh xa

GnatSpy

GnatSpy là một mã độc mới của nhóm hacker Scorpion nhắm mục tiêu tới hàng loạt dữ liệu nhạy cảm khác nhau của điện thoại, từ việc sử dụng pin cho đến hình ảnh riêng tư, địa chỉ liên hệ và lịch sử cuộc gọi. Một khi đã xâm nhập vào thiết bị, nó còn khai thác nhiều thông tin hơn như trạng thái thẻ SIM, tình trạng bộ nhớ và cách sử dụng bộ nhớ.

Các nhà nghiên cứu an ninh mạng đã phát hiện ra GnatSpy có thể liên quan đến nhóm hacker khét tiếng APT-C-23. Trend Micro cho rằng GnatSpy chính là một biến thể được cập nhật và nguy hiểm hơn của mã độc VAMP mà nhóm APT-C-23 từng phát tán.

Đại diện Trend Micro phát biểu: "Chúng tôi tin rằng GnatSpy được lập trình bởi đội ngũ có nhiều kiến thức về thiết kế phần mềm hơn so với các tác giả trước đây, sử dụng nhiều hơn các chú thích Java và các phương pháp phản ánh.

Trong khi các phiên bản VAMP trước đây, lệnh và kiểm soát máy chủ (C&C) chỉ được sử dụng trong văn bản đơn giản thì GnatSpy giờ đây có thể mã hóa URL dễ dàng để tránh phát hiện.

Trong khi các phiên bản trước của VAMP chủ yếu tấn công trình quản lý hệ thống trên các thiết bị Huawei và Xiaomi, GnatSpy lại nhắm mục tiêu các phiên bản Android mới hơn như Marshmallow và Nougat.

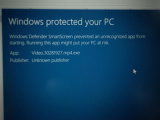

Người dùng cần cẩn thận trước những thông báo được gửi trực tiếp như Android Setting hay Facebook Update và không được bấm tải xuống hay cài đặt trên thiết bị khi chưa xác minh rõ nguồn gốc.

AnubisSpy

Cũng tấn công Android như GnatSpy, song AnubisSpy chủ yếu nhắm vào người dùng nói tiếng Ả Rập ở Trung Đông. Mã độc này có thể ăn cắp hình ảnh, video, địa chỉ liên hệ, tài khoản email, SMS, lịch sử trình duyệt và nhiều hơn nữa.

Nó cũng có khả năng chụp ảnh màn hình và ghi lại âm thanh, kể cả cuộc gọi, thậm chí gián điệp hoạt động trên mạng xã hội của nạn nhân, bao gồm việc theo dõi các ứng dụng như WhatsApp, Facebook, Skype và Twitter. Đặc biệt, nó được thiết kế để xóa các tập tin trên các thiết bị bị nhiễm để tự hủy dấu vết.

AnubisSpy được cho là có mối liên kết với chiến dịch tấn công trực tuyến Sphinx. Sphinx chính là "tác phẩm" của nhóm hacker APT-C-15, chuyên tấn công các tổ chức chính trị và quân sự ở Ai Cập, Israel và các quốc gia Trung Đông khác, nhằm ăn cắp thông tin nhạy cảm từ giữa năm 2014 đến năm 2015.

Trend Micro cho biết AnubisSpy được coi là ứng dụng hợp pháp trên Google Play cũng như các ứng dụng bên thứ ba khác. Có 7 ứng dụng thực sự là AnubisSpy, cùng với hai ứng dụng độc hại đang chạy thử nghiệm khác bị nghi ngờ cũng được tạo ra bởi cùng một hacker.

Chúng đã được tạo ra từ năm 2015 cho đến tháng 5 năm nay. Hiện các nhà nghiên cứu của Trend Micro đã thông báo về AnubisSpy cho Google.

Catelites Bot

Mã độc này cực kỳ nguy hiểm khi giả dạng hơn 2.200 ngân hàng trên toàn thế giới để dẫn dụ người dùng vào bẫy, nhằm ăn cắp mật khẩu và tài khoản ngân hàng trực tuyến.

Nghiên cứu chung của Avast và SfyLabs cho thấy Catelites Bot có liên kết với hoạt động tội phạm của một đường dây hacker ở Nga mới vừa bị triệt tiêu với chiến dịch CronBot đình đám.

Nikolaos Chrysaidos, nhà nghiên cứu về các mối đe dọa di động tại Avast, cho biết: "Catelites Bot nhắm mục tiêu hơn 2.200 ngân hàng trên toàn thế giới với các giao diện ứng dụng ngân hàng di động giả mạo trên Google Play. Mặc dù chúng tôi không có bằng chứng cho thấy Catelites Bot liên quan đến CronBot nhưng có vẻ như có khá nhiều điểm tương đồng giữa hai loại mã độc này."

Một khi người dùng đăng nhập, nó sẽ tìm kiếm quyền quản trị viên nhằm kiểm soát và "giải phóng" nhiều chiến thuật tinh vi. Các tính năng này bao gồm khả năng chặn văn bản, truy cập vào các mã xác thực hai yếu tố, xóa dữ liệu thiết bị, khóa điện thoại, truy cập số điện thoại, xem các cuộc trò chuyện qua tin nhắn, xóa mật khẩu và thậm chí thay đổi âm lượng của loa. Toàn bộ các thông tin như họ tên người dùng, mật khẩu và thông tin thẻ tín dụng sẽ được gửi đến các hacker.

Các chuyên gia khuyên người dùng cần kiểm tra lại xem ứng dụng ngân hàng mình muốn tải xuống có gì bất thường hay không, đặc biệt ở giao diện. Hiện chưa biết được bao nhiêu nạn nhân đã bị nhiễm Catelites Bot và những khu vực nào đã bị ảnh hưởng nặng nề nhất.

Zeus Panda

Theo các nhà nghiên cứu tại Proofpoint, Zeus Panda chuyên nhắm tới người dùng mua sắm từ lễ Tạ ơn, Black Friday, Cyber Monday và kéo dài cho tới lễ Giáng sinh.

Các hacker đã tiêm mã độc vào các trang mua sắm trực tuyến phổ biến như Zara và các trang web du lịch nổi tiếng để lấy cắp địa chỉ, số điện thoại, ngày sinh, thông tin thẻ tín dụng, số an sinh xã hội và các dữ liệu riêng tư của nạn nhân.

Proofpoint cho biết mã độc này ban đầu nhắm tới Canada nhưng hiện nay đang chuyển hướng tấn công tới Anh. Các chuyên gia cảnh báo người dùng khi mua sắm nên sử dụng công nghệ VPN (mạng riêng ảo) để tránh bị tấn công.

Đại diện Proofpoint nhấn mạnh: "Thời điểm và các tác động cụ thể của những cuộc tấn công gần đây này rõ ràng tập trung vào mùa lễ hội cuối năm. Việc yêu cầu người dùng sử dụng VPN có thể đảm bảo rằng máy tính được bảo vệ, dễ dàng phát hiện và chặn các lưu lượng liên quan đến mã độc."

Loapi

Loapi được các chuyên gia bảo mật của Kaspersky Lab phát hiện trong ít nhất 20 phần mềm diệt virus và ứng dụng khiêu dâm trên Android. Nó được sử dụng để khai thác tiền điện tử, tung ra các vụ tấn công mạng DoS, truy cập tin nhắn văn bản và kết nối với web.

Một khi đã dính mã độc này, người dùng sẽ bị gửi hàng loạt danh sách các mã độc khác gây nguy hiểm đến thiết bị. Lúc đó, nó sẽ tự đăng ký dịch vụ trả tiền, gửi tin nhắn SMS, tạo ra lưu lượng truy cập, gây nhiễu từ các quảng cáo trực tuyến, "đào" tiền điện tử… Lạ lùng là ở chỗ không chỉ tấn công trực tuyến đơn thuần, Loapi còn khiến pin của một chiếc smartphone bị nhiễm độc phình ra khỏi vỏ chỉ trong vòng hai ngày.

Đại diện Kaspersky Lab cho biết: "Hiện tượng pin phồng lên vì mã độc như thế này chưa từng xảy ra trước đây. Loapi có thể là một phiên bản mới của Podec và người dùng cần cẩn trọng hơn khi có ý định tải các ứng dụng khiêu dâm."

Theo Cao Cường (Tuổi Trẻ)

- 4 hành khách giấu hơn 12 kg vàng ở vùng "nhạy cảm" khi nhập cảnh Việt Nam (22:24)

- Israel và Mỹ "chia phần" không kích Iran: Bên nào đánh trung tâm, bên nào siết Vịnh Ba Tư? (22:04)

- Lời giải thích khó tin từ người chồng lao xe vào bàn nhậu của vợ cũ khiến 7 người bị thương (55 phút trước)

- Ngân Thị Vạn Sự tỏa sáng phút bù giờ, tuyển nữ Việt Nam thắng kịch tính trận ra quân Asian Cup 2026 (1 giờ trước)

- Tàu ngầm Mỹ đánh chìm chiến hạm Iran, hàng trăm thủy thủ thương vong (1 giờ trước)

- Danh tính nữ MC bị mời lên làm việc vì đăng bài sai sự thật về công an, đã rõ nguồn cơn sự việc (1 giờ trước)

- Thông tin bất ngờ về người đàn ông sàm sỡ khách nữ trong quán phở ở Hà Nội, người nhà nói gì? (1 giờ trước)

- Khi "cần câu cơm" không còn "ngốn" chi phí: VinFast EC Van thay đổi cuộc chơi vận tải nội đô (3 giờ trước)

- "Người hùng" cứu sống 6 người vụ chìm tàu hồ Thác Bà được Chủ tịch nước tặng thưởng Huân chương (3 giờ trước)

- Selena Gomez gây bão dư luận với hành động hôn chân chồng trên sóng Podcast (4 giờ trước)