-

Bị tông hỏng đuôi ô tô ngày Tết, cặp vợ chồng Quảng Ninh gây "bão" mạng vì hành động lạ

Bị tông hỏng đuôi ô tô ngày Tết, cặp vợ chồng Quảng Ninh gây "bão" mạng vì hành động lạ -

Khánh Thi lần đầu trải lòng về tin đồn "ghen tuông" khi xem Phan Hiển thăng hoa bên bạn nhảy

Khánh Thi lần đầu trải lòng về tin đồn "ghen tuông" khi xem Phan Hiển thăng hoa bên bạn nhảy -

Hành trình giành giật sự sống giữa đêm đen: Người đàn ông dũng cảm cứu 6 nạn nhân trong vụ chìm tàu kinh hoàng trên hồ Thác Bà

Hành trình giành giật sự sống giữa đêm đen: Người đàn ông dũng cảm cứu 6 nạn nhân trong vụ chìm tàu kinh hoàng trên hồ Thác Bà -

Tình hình trật tự an toàn giao thông 9 ngày Tết Bính Ngọ 2026: Tai nạn giảm sâu nhưng vi phạm nồng độ cồn vẫn ở mức cao

Tình hình trật tự an toàn giao thông 9 ngày Tết Bính Ngọ 2026: Tai nạn giảm sâu nhưng vi phạm nồng độ cồn vẫn ở mức cao -

Tìm thấy nạn nhân cuối cùng vụ chìm tàu hồ Thác Bà, hé lộ kết quả test ma túy và giấy phép 2 lái tàu

Tìm thấy nạn nhân cuối cùng vụ chìm tàu hồ Thác Bà, hé lộ kết quả test ma túy và giấy phép 2 lái tàu -

Nạn nhân vụ lật tàu hồ Thác Bà ám ảnh khoảnh khắc vợ con chìm dần, người thân nghẹn ngào vì hối hận

Nạn nhân vụ lật tàu hồ Thác Bà ám ảnh khoảnh khắc vợ con chìm dần, người thân nghẹn ngào vì hối hận -

Ngày cuối nghỉ Tết, hàng nghìn người đội mưa phùn đổ về Hà Nội

Ngày cuối nghỉ Tết, hàng nghìn người đội mưa phùn đổ về Hà Nội -

Tìm thấy thêm 4 thi thể nạn nhân vụ chìm tàu ở hồ Thác Bà

Tìm thấy thêm 4 thi thể nạn nhân vụ chìm tàu ở hồ Thác Bà -

7 ô tô đâm nhau "dồn toa" trên cao tốc Phan Thiết - Dầu Giây, cửa ngõ TP.HCM tắc nghẽn ngày cuối nghỉ Tết

7 ô tô đâm nhau "dồn toa" trên cao tốc Phan Thiết - Dầu Giây, cửa ngõ TP.HCM tắc nghẽn ngày cuối nghỉ Tết -

Tai nạn lật tàu trên Hồ Thác Bà: 22 hành khách là anh em họ hàng, sống cùng thôn

Tai nạn lật tàu trên Hồ Thác Bà: 22 hành khách là anh em họ hàng, sống cùng thôn

Công nghệ

05/02/2018 15:56Adobe Flash Player lại tiếp tục dính lỗ hổng zero-day nghiêm trọng

Theo Neowin, Flash Player của Adobe đã gây ra những lo ngại về an ninh trong vài năm qua với rất nhiều lỗ hổng bảo mật có thể bị khai thác từ xa bởi tin tặc. Cách đây vài tháng, Kaspersky Lab phát hiện lỗ hổng của Flash qua Microsoft Word. Tháng 2 năm 2017, ngay cả Microsoft cũng đã buộc phải phát hành bản cập nhật bảo mật quan trọng cho Flash trên Windows.

Mới đây, một lỗ hổng zero-day khác đã được phát hiện trong phần mềm, nó cho phép Remote Code Execution (RCE) trên các nền tảng khác nhau - Remote Code Execution là hành vi thực thi code từ xa. Theo Adobe, lỗ hổng này chỉ xuất hiện với một số người dùng Windows nhất định.

Vấn đề an ninh mới nhất đã được phát hiện bởi CERT của Hàn Quốc và đã được báo cáo chi tiết bởi nhóm Talos của Cisco Systems. Theo các nhà nghiên cứu bảo mật, việc khai thác được thực hiện bằng cách nhúng tệp SWF Flash vào tài liệu Microsoft Excel. Những vụ tấn công được thực hiện thông qua lỗ hổng này cho thấy khi nạn nhân mở tài liệu (file Excel) thì Flash sẽ tự động tải về ROKRAT từ các trang web độc hại vào bộ nhớ và thực thi nó - ROKRAT là một Remote Administration Tool (công cụ quản trị từ xa) được sử dụng trên các nền tảng đám mây để lấy tài liệu.

Theo Talos, một nhóm có tên "Group 123" là thủ phạm tạo ra ROKRAT. Các nhà nghiên cứu cho biết Group 123 đã tận dụng lỗ hổng zero-day vừa được thực hiện để tấn công. Theo đánh giá, đây là một nhóm có chuyên môn rất sâu và thủ đoạn khá tinh vi.

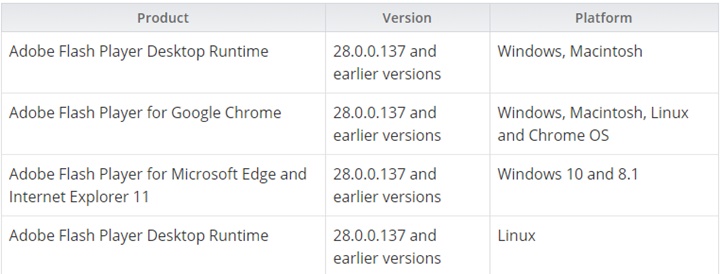

Adobe thừa nhận lỗ hổng này nếu được khai thác triệt để có thể cho phép kẻ tấn công kiểm soát toàn bộ hệ thống. Các nền tảng bị ảnh hưởng bởi lỗ hổng này là:

Adobe cho biết họ sẽ phát hành bản vá cho lỗ hổng Zero-day này vào ngày 5/2 và trong thời gian này công ty khuyên các quản trị viên sử dụng Protected View cho Office và thay đổi lại thiết lập Flash Player tương ứng trên Internet Explorer đối với Windows 7 trở về trước, chẳng hạn như cảnh báo người dùng trước khi phát một file SWF.

Theo Bạch Đằng (Vnreview.vn)

- Bị tông hỏng đuôi ô tô ngày Tết, cặp vợ chồng Quảng Ninh gây "bão" mạng vì hành động lạ (22/02/26 23:27)

- Động thái bất ngờ của quán cà phê Noọng Ơi sau vụ cháy lớn đầu năm mới (22/02/26 23:21)

- Bắt khẩn cấp chủ quán cơm dùng xẻng truy đuổi du khách tại Vũng Tàu (22/02/26 23:11)

- Tìm thấy thi thể người cha trong vụ 3 cha con bị sóng cuốn mất tích tại Quảng Ngãi (22/02/26 22:34)

- Rời phố thị xô bồ, cô gái Gen Z tìm thấy "trạm sạc" tâm hồn tại viện dưỡng lão với chi phí chỉ 700.000 đồng/tháng (22/02/26 22:10)

- Thị trường vàng thế giới trước thềm tuần mới: Kỳ vọng bứt phá từ "bàn đạp" 5.100 USD (22/02/26 22:01)

- Khánh Thi lần đầu trải lòng về tin đồn "ghen tuông" khi xem Phan Hiển thăng hoa bên bạn nhảy (22/02/26 21:37)

- Hành trình giành giật sự sống giữa đêm đen: Người đàn ông dũng cảm cứu 6 nạn nhân trong vụ chìm tàu kinh hoàng trên hồ Thác Bà (22/02/26 21:15)

- Tình hình trật tự an toàn giao thông 9 ngày Tết Bính Ngọ 2026: Tai nạn giảm sâu nhưng vi phạm nồng độ cồn vẫn ở mức cao (22/02/26 21:03)

- Tìm thấy nạn nhân cuối cùng vụ chìm tàu hồ Thác Bà, hé lộ kết quả test ma túy và giấy phép 2 lái tàu (22/02/26 20:55)