-

Vụ tàu hỏa tông ô tô tại Hà Nội: Nhân chứng kể lại khoảnh khắc trước va chạm tại điểm giao cắt đường sắt

Vụ tàu hỏa tông ô tô tại Hà Nội: Nhân chứng kể lại khoảnh khắc trước va chạm tại điểm giao cắt đường sắt -

Clip hai ô tô dừng đối đầu, một xe chiếm trọn làn ngược chiều ở Quy Nhơn

Clip hai ô tô dừng đối đầu, một xe chiếm trọn làn ngược chiều ở Quy Nhơn -

Đấu súng trên biển Cuba: Tàu cao tốc từ Mỹ xâm phạm chủ quyền, 4 người tử vong

Đấu súng trên biển Cuba: Tàu cao tốc từ Mỹ xâm phạm chủ quyền, 4 người tử vong -

Danh tính 2 cô gái trẻ đánh người phụ nữ ngã gục xuống đường, hé lộ lời khai tại cơ quan chức năng

Danh tính 2 cô gái trẻ đánh người phụ nữ ngã gục xuống đường, hé lộ lời khai tại cơ quan chức năng -

Tiền mặt "chất đống", đại gia nào nắm trong tay hàng trăm nghìn tỷ đồng?

Tiền mặt "chất đống", đại gia nào nắm trong tay hàng trăm nghìn tỷ đồng? -

Xác định 16 đội góp mặt ở vòng 1/8 Champions League

Xác định 16 đội góp mặt ở vòng 1/8 Champions League -

Động thái của lái xe ôm sau khi cơ quan chức năng vào cuộc vụ "chặt chém" du khách Mỹ 1 triệu đồng

Động thái của lái xe ôm sau khi cơ quan chức năng vào cuộc vụ "chặt chém" du khách Mỹ 1 triệu đồng -

Nam sinh 18 tuổi nhồi máu cơ tim cấp vì quá phấn khích khi chở hoa khôi lớp, hiện sức khỏe ra sao?

Nam sinh 18 tuổi nhồi máu cơ tim cấp vì quá phấn khích khi chở hoa khôi lớp, hiện sức khỏe ra sao? -

Chân dung nữ Nghệ sĩ Ưu tú tuổi Ngọ: Nhận giải quốc tế tại Bình Nhưỡng, học vị khủng

Chân dung nữ Nghệ sĩ Ưu tú tuổi Ngọ: Nhận giải quốc tế tại Bình Nhưỡng, học vị khủng -

Tử vi thứ 5 ngày 26/2/2026 của 12 con giáp: Tý nhiều lộc, Mão hồng phát

Tử vi thứ 5 ngày 26/2/2026 của 12 con giáp: Tý nhiều lộc, Mão hồng phát

Công nghệ

09/02/2018 20:56Mã độc đào tiền ảo có cách thức lây lan như WannaCry

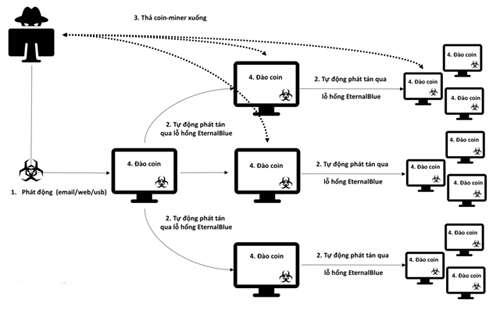

Từ giữa tháng 1/2018 đến nay, hệ thống giám sát CyRadar ghi nhận liên tục các gói tin tấn công giao thức chia sẻ file SMB gửi qua lại giữa các máy tính trong mạng của nhiều doanh nghiệp, tổ chức trong nước. Có trường hợp, hàng trăm máy tính của một công ty đã bị nhiễm mã độc chỉ trong vài tiếng đồng hồ.

CyRadar nhận định, các gói tin SMB được gửi nội bộ giữa các máy tính chính là mã khai thác lỗ hổng MS17-010 của Windows. Đây là mã khai thác nổi tiếng, còn được biết đến với tên EternalBlue, do Cơ quan An ninh Quốc gia Mỹ (NSA) phát triển. Sau khi bị nhóm hacker Shadow Brokers đánh cắp và tung ra vào tháng 4/2017, mã khai thác này trở thành công cụ ưa thích của giới tin tặc trong việc tấn công, phát tán mã độc. Trong đó, đáng nhớ nhất là dòng mã độc tống tiền WannaCry bùng nổ trên phạm vi toàn cầu ngay từ tháng 5/2017.

Từ một máy tính bị nhiễm, mã độc sẽ tự động dò quét các IP trong cùng mạng nội bộ (LAN) và sử dụng mã khai thác EternalBlue để lan qua cổng 445 của những máy tính tồn tại lỗ hổng. Sau khi mã khai thác chạy thành công, bộ các file độc hại sẽ được tải xuống những máy mới bị nhiễm và các máy này tiếp tục có khả năng lây lan và nhân rộng.

Mã độc này có khả năng kết nối tới server điều khiển, sẵn sàng nhận lệnh, tải file, hoạt động như một backdoor thông thường. Ngoài ra, nó còn có chức năng khai thác tài nguyên của máy bị nhiễm để thực hiện đào tiền ảo. Loại tiền mà nó khai thác là Monero - đồng tiền lớn nhất trong các đồng sử dụng thuật toán CryptoNight hiện nay.

Ông Nguyễn Minh Đức, Giám đốc CyRadar, cho biết các tên miền điều khiển mã độc đều mới được đăng ký từ cuối năm 2017 và cùng thuộc sở hữu bởi một người hoặc nhóm người biết tiếng Việt. Thời gian tới, những chiến dịch mã độc đào tiền ảo tương tự sẽ còn xuất hiện, do đó các doanh nghiệp, tổ chức và người nên nên thường xuyên cập nhật các bản vá, trang bị phần mềm diệt virus của các hãng uy tín, trang bị hệ thống giám sát mạng để kịp thời phát hiện các cuộc tấn công. Tổ chức hoặc doanh nghiệp có thể thực hiện thêm bước cô lập mạng (isolation) giữa các máy tính trong mạng với nhau, để tránh khả năng lây lan nội bộ như trường hợp lần này.

Theo Châu An (VnExpress.net)

- Bắt quả tang gã trai dùng clip nóng cưỡng ép người yêu cũ vào nhà nghỉ (09:39)

- Vụ tàu hỏa tông ô tô tại Hà Nội: Nhân chứng kể lại khoảnh khắc trước va chạm tại điểm giao cắt đường sắt (09:37)

- Tranh cãi phân cảnh giáo viên đánh học sinh trong "Bước Chân Vào Đời": Phản ánh thực tế hay đang bôi xấu ngành giáo dục? (09:35)

- Clip hai ô tô dừng đối đầu, một xe chiếm trọn làn ngược chiều ở Quy Nhơn (09:32)

- iPhone 18 Pro và iPhone 18 Pro Max chính thức hé lộ, dằn mặt sự xuất hiện của Galaxy S26 Series (09:32)

- Ông Kim Jong-un vạch lộ trình 5 năm: Tăng tốc chạy đua hạt nhân và thông điệp cứng rắn gửi phương Tây (09:28)

- Tài xế vừa lái ô tô vừa bế con ở Hà Nội bị phạt 900.000 đồng (09:22)

- Cục Điện ảnh "tuyên chiến" với nạn quay lén, sẽ phối hợp liên ngành để quét sạch phim lậu trên mạng (09:19)

- Diễn biến bất ngờ vụ Sen Tài Thu: Một luật sư tự nguyện giao nộp 1 tỷ đồng "tiền lạ" (09:18)

- CIA công khai "trải thảm đỏ" chiêu mộ nguồn tin tại Iran giữa bão căng thẳng hạt nhân (09:16)