-

Châu Bùi công khai gọi Binz là "chồng", đám cưới thế kỷ đang đến gần?

Châu Bùi công khai gọi Binz là "chồng", đám cưới thế kỷ đang đến gần? -

Động thổ từ 2022, sân bay Sa Pa vẫn chờ khởi công: Dự án gần 7.000 tỉ gặp khó trong việc tìm nhà đầu tư

Động thổ từ 2022, sân bay Sa Pa vẫn chờ khởi công: Dự án gần 7.000 tỉ gặp khó trong việc tìm nhà đầu tư -

Giá xăng dầu tăng sốc, có loại tăng hơn 7.000 đồng/lít

Giá xăng dầu tăng sốc, có loại tăng hơn 7.000 đồng/lít -

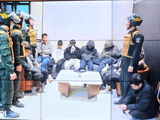

Clip: Xóa sổ đường dây "Xôi Lạc TV", khởi tố 30 đối tượng điều hành hệ thống phát lậu và cờ bạc

Clip: Xóa sổ đường dây "Xôi Lạc TV", khởi tố 30 đối tượng điều hành hệ thống phát lậu và cờ bạc -

BLACKPINK khép lại hành trình chung?

BLACKPINK khép lại hành trình chung? -

"Anh ấy chỉ ho một tiếng rồi lặng lẽ ra đi trên sofa" – Sự ra đi bất ngờ của Kasim Hoàng Vũ khiến nhiều người bàng hoàng

"Anh ấy chỉ ho một tiếng rồi lặng lẽ ra đi trên sofa" – Sự ra đi bất ngờ của Kasim Hoàng Vũ khiến nhiều người bàng hoàng -

Hoà Minzy đã mời cưới, chốt thời điểm diễn ra hôn lễ?

Hoà Minzy đã mời cưới, chốt thời điểm diễn ra hôn lễ? -

Bước ra từ bóng tối: Liệu "Người gác cổng" Mojtaba Khamenei có trở thành tân Lãnh tụ Iran?

Bước ra từ bóng tối: Liệu "Người gác cổng" Mojtaba Khamenei có trở thành tân Lãnh tụ Iran? -

1 con đường ở Việt Nam lọt top đắt đỏ nhất thế giới, giá thuê đến 600 triệu đồng/tháng

1 con đường ở Việt Nam lọt top đắt đỏ nhất thế giới, giá thuê đến 600 triệu đồng/tháng -

Giá dầu có thể vượt 100 USD/thùng, VNDirect cảnh báo lạm phát Việt Nam lên 4,5%

Giá dầu có thể vượt 100 USD/thùng, VNDirect cảnh báo lạm phát Việt Nam lên 4,5%

Công nghệ

02/06/2024 02:22Cảnh báo lỗ hổng bảo mật trong tường lửa Check Point đang bị hacker khai thác

Ngày 31/5, Cục An toàn thông tin (Bộ TT&TT) đã phát cảnh báo về lỗ hổng an toàn thông tin CVE-2024-24919 tồn tại trên sản phẩm của hãng công nghệ Check Point tới đơn vị chuyên trách CNTT, an toàn thông tin các bộ, ngành, địa phương; các tập đoàn, tổng công ty nhà nước; các doanh nghiệp cung cấp dịch vụ viễn thông, Internet và nền tảng số và các tổ chức tài chính, ngân hàng thương mại.

Cơ quan này cho biết, trong quá trình giám sát an toàn thông tin trên không gian mạng, Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC) đã ghi nhận các thông tin liên quan đến lỗ hổng an toàn thông tin có mã định danh CVE-2024-24919 tồn tại trên các sản phẩm của hãng Check Point.

Có mức độ ảnh hưởng cao, theo phân tích của các chuyên gia, lỗ hổng an toàn thông tin CVE-2024-24919 cho phép đối tượng tấn công không cần xác thực, có thể đọc nội dung tập tin bất kỳ trên sản phẩm tường lửa ‘Check Point Security Gateways’ kết nối tới Internet. Lỗ hổng này đang bị khai thác trong môi trường thực tế.

Lỗ hổng CVE-2024-24919 là một lỗi Path Traversal (lỗi cho phép đối tượng tấn công đọc các file trên server – PV), ảnh hưởng tới endpoint ‘/clients/MyCRL’ có chức năng trả về nội dung của tập tin trên máy chủ ứng dụng. Việc khai thác thành công lỗ hổng dạng Path Traversal sẽ dẫn tới đối tượng khai thác lỗ hổng có thể đọc nội dung tập tin tùy ý trên hệ thống với đặc quyền cao.

Lỗ hổng an toàn thông tin CVE-2024-24929 ảnh hưởng đến các giải pháp CloudGuard Network, Quantum Maestro, Quantum Scalable Chassis, Quantum Security Gateways, và Quantum Spark Appliances trong các phiên bản R80.20.x, R80.20SP (EOL), R80.40 (EOL), R81, R81.10, R81.10.x và R81.20. Thời điểm hiện tại, hãng Check Point đã vá lỗ hổng CVE-2024-24919 trong bản cập nhật mới nhất.

Để đảm bảo an toàn cho hệ thống thông tin của đơn vị, góp phần bảo đảm an toàn cho không gian mạng Việt Nam, Cục An toàn thông tin khuyến nghị các cơ quan, tổ chức, doanh nghiệp trên toàn quốc thực hiện kiểm tra, rà soát hệ thống thông tin đang sử dụng có khả năng bị ảnh hưởng bởi lỗ hổng an toàn thông tin CVE-2024-24929.

Các đơn vị cần cập nhật, nâng cấp phần mềm, sản phẩm có ảnh hưởng lên phiên bản mới nhất của hãng Check Point để tránh nguy cơ bị tấn công mạng từ khai thác lỗ hổng.

Các cơ quan, tổ chức, doanh nghiệp cũng được yêu cầu phải tăng cường giám sát và sẵn sàng phương án xử lý khi phát hiện có dấu hiệu bị khai thác, tấn công mạng. Đồng thời, cần thường xuyên theo dõi kênh cảnh báo của các cơ quan chức năng và các tổ chức lớn về an toàn thông tin để phát hiện kịp thời các nguy cơ tấn công mạng.

Cục An toàn thông tin cũng lưu ý, trường hợp cần thiết, các đơn vị có thể liên hệ với đầu mối hỗ trợ của Cục là Trung tâm Giám sát an toàn không gian mạng quốc gia theo số điện thoại 02432091616 và thư điện tử ncsc@ais.gov.vn.

Khai thác lỗ hổng bảo mật trong các sản phẩm, giải pháp công nghệ được dùng phổ biến của các hãng công nghệ lớn trên thế giới là một phương thức đã và đang được nhiều nhóm tin tặc sử dụng.

Theo tổng hợp của Trung tâm giám sát an toàn không gian mạng quốc gia, chỉ trong 7 ngày từ 20/5 đến 26/5, các tổ chức quốc tế đã công bố và cập nhật ít nhất 1.540 lỗ hổng bảo mật, trong đó có 421 lỗ hổng mức cao, 564 lỗ hổng mức trung bình, 74 lỗ hổng mức thấp và 481 lỗ hổng chưa được đánh giá.

Đáng chú ý, trong số các lỗ hổng được công bố và cập nhật tuần thứ 21 của năm nay, có ít nhất 229 lỗ hổng cho phép các đối tượng tấn công có thể chèn và thực thi mã lệnh.

Theo Vân Anh (VietNamNet)

- Cãi vã sau 3 ngày chăm con dâu mới sinh, người chồng bật khóc nói một câu rồi đề nghị mẹ về quê (16:03)

- Màn "Drift" như phim hành động và kết cục ẩu đả giữa hai tài xế xe sang (22 phút trước)

- Lời nhắn của Khoai Lang Thang về câu hỏi “Nếu cả đời không rực rỡ thì sao?” gây xúc động trên mạng xã hội (27 phút trước)

- Châu Bùi công khai gọi Binz là "chồng", đám cưới thế kỷ đang đến gần? (35 phút trước)

- Người đang hưởng lương hưu qua đời, thân nhân có được nhận trợ cấp hàng tháng? Quy định mới từ Luật Bảo hiểm xã hội (46 phút trước)

- Động thổ từ 2022, sân bay Sa Pa vẫn chờ khởi công: Dự án gần 7.000 tỉ gặp khó trong việc tìm nhà đầu tư (52 phút trước)

- 4 con giáp “chậm mà chắc”, sau tuổi 40 có cơ hội bứt phá về tài lộc (54 phút trước)

- Vì sao chiến hạm hiện đại của Iran "bất lực" trước tàu ngầm Mỹ? (55 phút trước)

- Vác dao chặt xương để chém người trong đêm ở Gia Lâm, Hà Nội: Hung thủ có quá khứ đen tối cỡ nào? (1 giờ trước)

- Giá xăng dầu tăng sốc, có loại tăng hơn 7.000 đồng/lít (1 giờ trước)