-

Tổng thống Donald Trump chính thức phát lệnh tấn công quân sự quy mô lớn vào Iran

Tổng thống Donald Trump chính thức phát lệnh tấn công quân sự quy mô lớn vào Iran -

Rằm tháng Giêng 2026: Sửa biện mâm lễ đủ đầy, gửi gắm ước mong năm mới hanh thông

Rằm tháng Giêng 2026: Sửa biện mâm lễ đủ đầy, gửi gắm ước mong năm mới hanh thông -

Cú lừa 2 triệu USD dưới danh nghĩa "chạy án" tại Ban Quản lý dự án Bộ Y tế

Cú lừa 2 triệu USD dưới danh nghĩa "chạy án" tại Ban Quản lý dự án Bộ Y tế -

Israel kích hoạt tấn công phủ đầu, thủ đô Tehran rung chuyển bởi nổ lớn

Israel kích hoạt tấn công phủ đầu, thủ đô Tehran rung chuyển bởi nổ lớn -

Chào đón vận ĐỎ tuần từ 2-8/3: Top 4 con giáp càng xởi lởi, trời cho của càng nhiều, LỘC VÀNG trải dài

Chào đón vận ĐỎ tuần từ 2-8/3: Top 4 con giáp càng xởi lởi, trời cho của càng nhiều, LỘC VÀNG trải dài -

Ông Hoàng Minh Sơn được giao quyền Bộ trưởng Bộ Giáo dục và Đào tạo

Ông Hoàng Minh Sơn được giao quyền Bộ trưởng Bộ Giáo dục và Đào tạo -

"Nhai rồi nhả" qua màng bọc nilon: Chiêu trò giảm cân cực đoan hay "án tử" thầm lặng cho sức khỏe?

"Nhai rồi nhả" qua màng bọc nilon: Chiêu trò giảm cân cực đoan hay "án tử" thầm lặng cho sức khỏe? -

Bác sĩ nói về cú ngã nguy hiểm khiến đô vật gãy cổ, tử vong trong ngày hội làng đầu năm

Bác sĩ nói về cú ngã nguy hiểm khiến đô vật gãy cổ, tử vong trong ngày hội làng đầu năm -

Hillary Clinton và "vòng lặp" 30 năm: Cái bóng của người chồng và những rắc rối chưa hồi kết

Hillary Clinton và "vòng lặp" 30 năm: Cái bóng của người chồng và những rắc rối chưa hồi kết -

Video: Bí ẩn clip cô gái ngất xỉu tại chợ sau cuộc chạm trán chóng vánh với hai người lạ

Video: Bí ẩn clip cô gái ngất xỉu tại chợ sau cuộc chạm trán chóng vánh với hai người lạ

Công nghệ

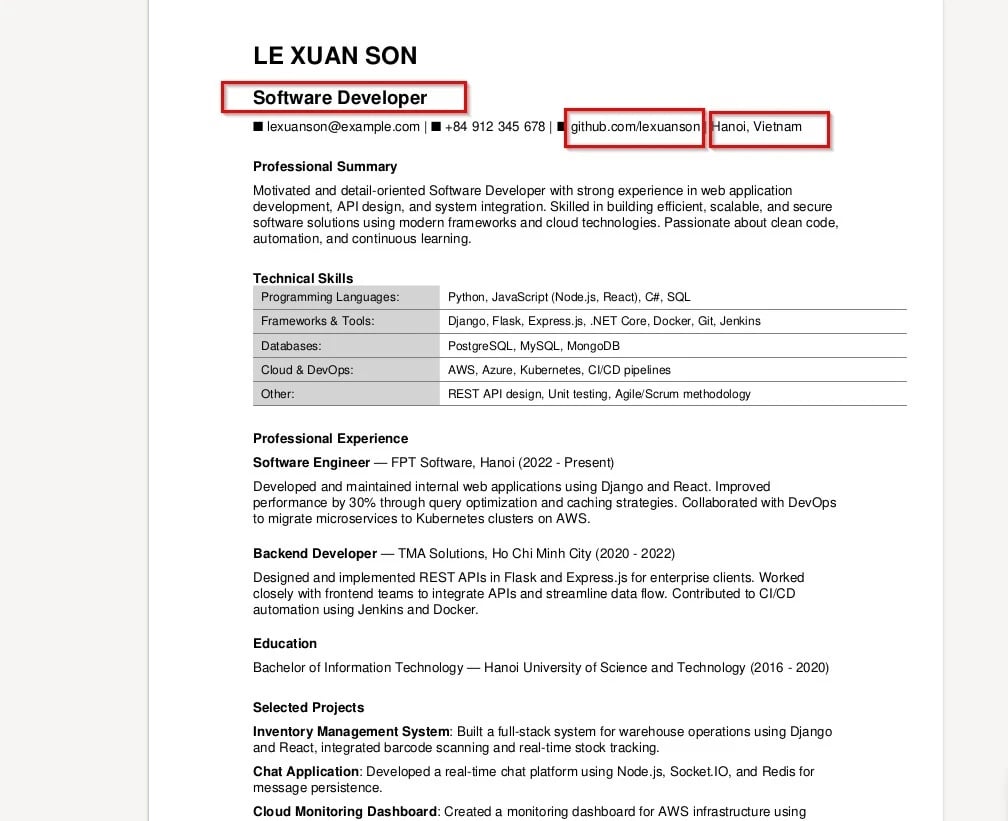

05/12/2025 11:20Cảnh báo doanh nghiệp Việt Nam trước CV giả mạo mang tên “Le Xuan Son”

SEQRITE Labs mới đây công bố chiến dịch tấn công có tên “Operation Hanoi Thief”, nhằm trực tiếp vào bộ phận công nghệ thông tin và nhân sự của các doanh nghiệp Việt Nam. Chiến dịch được phát hiện từ ngày 3/11 với phương thức phát tán mã độc thông qua CV giả mạo, cho phép tin tặc xâm nhập mạng nội bộ, chiếm quyền điều khiển hệ thống và đánh cắp dữ liệu nhạy cảm.

Mã độc được cài cắm tinh vi trong CV

Theo phân tích của SEQRITE, tin tặc gửi đi hàng loạt email xin việc kèm tệp “Le Xuan Son CV.zip”. Khi giải nén, người nhận thấy hai tệp: “CV.pdf.lnk” và “offsec-certified-professional.png”. Cả hai được nguỵ trang như tài liệu và hình ảnh thông thường, khiến người xem dễ lầm tưởng là hồ sơ xin việc hợp lệ.

Thực tế, khi mở tệp LNK, mã độc LOTUSHARVEST lập tức được kích hoạt, thu thập thông tin như mật khẩu, lịch sử truy cập rồi gửi về máy chủ của nhóm hacker. Tài khoản GitHub liên quan đến “Le Xuan Son” được tạo từ năm 2021 và không có nội dung, cho thấy nhiều khả năng chỉ được dùng làm vỏ bọc cho chiến dịch tấn công.

Quá trình phát tán mã độc diễn ra theo ba bước. Đầu tiên, tệp LNK sử dụng công cụ ftp.exe trong Windows để vượt qua các lớp bảo vệ cơ bản. Ở bước tiếp theo, mã độc được giấu tinh vi trong tệp PDF, đồng thời tận dụng công cụ certutil.exe để giải mã gói lệnh độc hại. Tệp “CV-Nguyen-Van-A.pdf” được sinh ra nhằm đánh lừa người dùng.

Cuối cùng, hacker sao chép ctfmon.exe từ thư mục hệ thống và khai thác lỗ hổng DLL hijacking để buộc máy tính chạy thư viện độc hại “MsCtfMonitor.dll”. Lúc này, LOTUSHARVEST bắt đầu thu thập dữ liệu, bao gồm thông tin đăng nhập Chrome, Edge và danh sách 20 website vừa truy cập, kèm metadata. Tất cả được gửi qua API WinINet đến máy chủ của hacker.

Nguy cơ tấn công sâu rộng vào doanh nghiệp

Theo giới chuyên môn, điểm đáng lo ngại của chiến dịch này nằm ở khả năng ẩn mình và hoạt động dai dẳng của LOTUSHARVEST. Phần mềm độc hại có thể duy trì quyền kiểm soát hệ thống trong thời gian dài, mở đường cho các cuộc tấn công tiếp theo, từ xâm nhập đa lớp đến tống tiền.

Chuyên gia Nguyễn Đình Thủy của Bkav nhận định nhóm tấn công đã nghiên cứu kỹ cách thức vận hành của doanh nghiệp Việt Nam. Bộ phận tuyển dụng – vốn thường xuyên nhận hồ sơ từ nguồn bên ngoài và ít có biện pháp phòng vệ mạnh – trở thành mục tiêu lý tưởng. Ngoài ra, file giả mạo có thể biến đổi thành nhiều phiên bản khác nhau, khiến việc phát hiện càng trở nên khó khăn.

Theo ghi nhận ban đầu của Bkav, đã có doanh nghiệp trong nước trở thành nạn nhân của chiến dịch này.

Tăng cường phòng vệ và nâng cao ý thức an ninh mạng

Trước mức độ nguy hiểm của vụ việc, các chuyên gia khuyến cáo doanh nghiệp cần tăng cường bảo vệ hệ thống, đặc biệt chú ý đến các tệp gửi qua email. Những biện pháp bảo vệ mặc định của hệ điều hành chỉ mang tính cơ bản và không đủ khả năng chống lại loại mã độc tinh vi như LOTUSHARVEST.

Doanh nghiệp nên triển khai đào tạo định kỳ về an ninh mạng, nâng cao khả năng nhận diện hồ sơ khả nghi, đồng thời theo dõi chặt chẽ các tệp bất thường trong hệ thống. Cùng với đó, việc cài đặt phần mềm diệt virus bản quyền và hệ thống giám sát email chuyên nghiệp là bước cần thiết để giảm thiểu rủi ro bị tấn công.

- Nữ tài xế dừng xe sai làn, chặn đầu ô tô ra trình diện sau thời gian "bận", chính thức nhận án phạt (1 giờ trước)

- Giá vàng chiều 28/2: SJC chạm mốc 187 triệu, chênh lệch với thế giới mở rộng, thị trường ghi nhận biến động mới (1 giờ trước)

- Công ty CP Đồ hộp Hạ Long tiếp tục dừng sản xuất, hé lộ thời điểm hoạt động trở lại (1 giờ trước)

- Diễn biến mới vụ đô vật tử vong ở hội làng Hà Nội: Chính quyền ra chỉ đạo nóng (1 giờ trước)

- Đại sứ quán Việt Nam tại Israel phát thông báo khẩn, yêu cầu cộng đồng nâng mức cảnh giác cao nhất (2 giờ trước)

- Phim 18+ gây tranh cãi nhất năm 2026: "Đồi Gió Hú" khiến khán giả nghẹt thở vì quá nóng bỏng (2 giờ trước)

- Hồ sơ vụ án tại hai "siêu bệnh viện" nghìn tỷ: Khi 10 lãnh đạo doanh nghiệp đồng loạt phá vỡ "luật im lặng" (2 giờ trước)

- Phó tổng Thanh tra Chính phủ Dương Quốc Huy làm Bí thư Tỉnh ủy Lào Cai (2 giờ trước)

- Ba thói quen quen thuộc đang lặng lẽ làm giảm cơ hội làm cha mẹ của nhiều người (3 giờ trước)

- Honor sắp mở bán quái vật tầm trung từ 10 triệu, mạnh áp đảo iPhone 17 so kè Galaxy S26 (3 giờ trước)