-

Bé trai 8 tuổi ở Đồng Nai bất ngờ tử vong khi chơi ở trường mầm non gần nhà, nghi ngờ bị điện giật

Bé trai 8 tuổi ở Đồng Nai bất ngờ tử vong khi chơi ở trường mầm non gần nhà, nghi ngờ bị điện giật -

Người đàn ông bồi thường 20 triệu sau cú tát nam thanh niên đang đốt vàng mã: Hàng xóm hé lộ sự thật

Người đàn ông bồi thường 20 triệu sau cú tát nam thanh niên đang đốt vàng mã: Hàng xóm hé lộ sự thật -

Thảm kịch tại Minab: 160 nấm mộ trắng và nỗi đau sau cuộc không kích vào trường nữ sinh

Thảm kịch tại Minab: 160 nấm mộ trắng và nỗi đau sau cuộc không kích vào trường nữ sinh -

Giá xăng dầu Việt Nam sẽ tăng đến mức nào trước căng thẳng Mỹ - Iran?

Giá xăng dầu Việt Nam sẽ tăng đến mức nào trước căng thẳng Mỹ - Iran? -

Giá vàng tăng từng ngày, nhiều người áp lực chuyện mua vàng cưới và xoay xở trả nợ vàng

Giá vàng tăng từng ngày, nhiều người áp lực chuyện mua vàng cưới và xoay xở trả nợ vàng -

Thực hư đoạn video một người phụ nữ quỳ lạy van xin CSGT giữa đường lan truyền rộng rãi trên MXH

Thực hư đoạn video một người phụ nữ quỳ lạy van xin CSGT giữa đường lan truyền rộng rãi trên MXH -

Gặp bố chồng cũ đi nhặt ve chai, tôi gửi ông 20 triệu – sáng hôm sau choáng váng vì 100 cuộc gọi nhỡ

Gặp bố chồng cũ đi nhặt ve chai, tôi gửi ông 20 triệu – sáng hôm sau choáng váng vì 100 cuộc gọi nhỡ -

Vừa cưới tròn một tháng đã dắt nhau ra tòa: Sự thật phía sau cuộc hôn nhân ngắn ngủi

Vừa cưới tròn một tháng đã dắt nhau ra tòa: Sự thật phía sau cuộc hôn nhân ngắn ngủi -

Hiện trường ô tô 16 chỗ bốc cháy ngùn ngụt trên bàn nâng xe cứu hộ, hé lộ nguồn cơn ban đầu

Hiện trường ô tô 16 chỗ bốc cháy ngùn ngụt trên bàn nâng xe cứu hộ, hé lộ nguồn cơn ban đầu -

Từ đứa trẻ bị bỏ rơi trên núi đến "nữ vương" đế chế thời trang 36 triệu USD

Từ đứa trẻ bị bỏ rơi trên núi đến "nữ vương" đế chế thời trang 36 triệu USD

Công nghệ

31/07/2024 21:27Chiến dịch đánh cắp mã OTP nhằm vào người dùng Android 113 nước

Hãng bảo mật Zimperium phát hiện ra chiến dịch và bắt đầu theo dõi từ tháng 2/2022. Họ phát hiện ít nhất 107.000 mẫu mã độc khác nhau liên kết trực tiếp với chiến dịch.

Mã độc theo dõi tin nhắn chứa mã OTP của hơn 600 thương hiệu toàn cầu, một số có hàng trăm triệu người dùng. Động cơ của kẻ tấn công là tài chính.

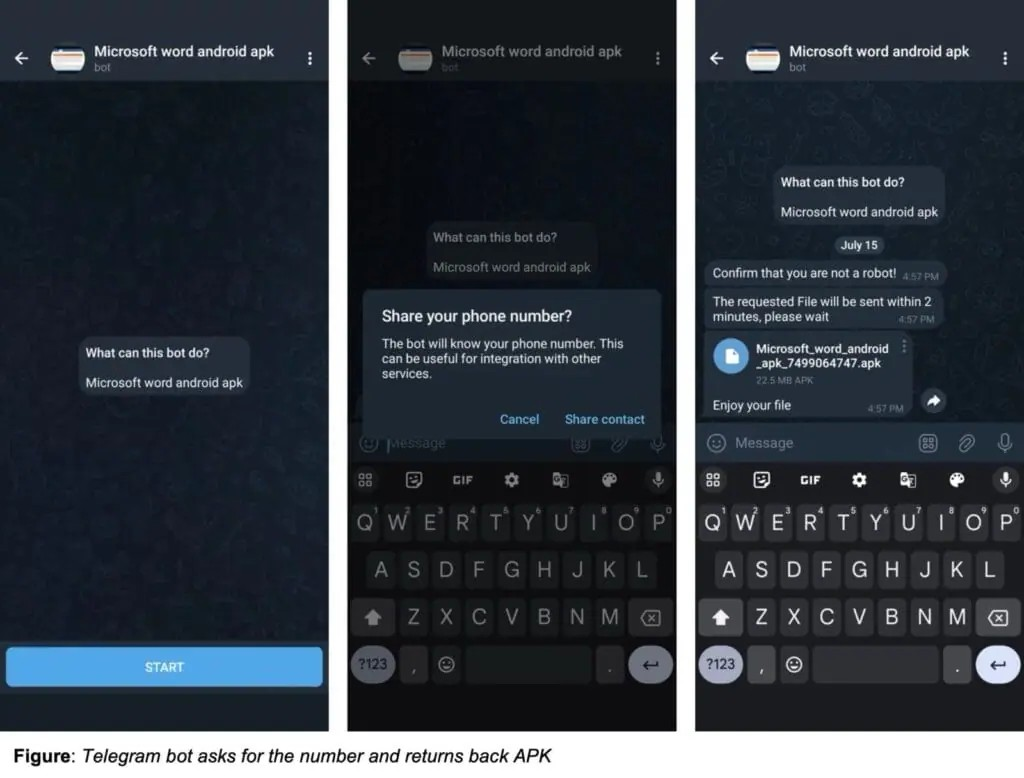

Theo Zimperium, mã độc đánh cắp SMS (SMS stealer) được phát tán qua quảng cáo độc hại hoặc bot Telegram, tự động giao tiếp với nạn nhân. Trong trường hợp đầu tiên, nạn nhân bị lừa truy cập các trang giả mạo Google Play; trường hợp còn lại, bot Telegram hứa hẹn cho người dùng ứng dụng Android lậu nhưng trước tiên, họ phải cung cấp số điện thoại để nhận được file APK. Con bot này dùng số điện thoại đó để tạo ra một file APK mới, cho phép kẻ xấu theo dõi hoặc tấn công nạn nhân trong tương lai.

Zimperium cho biết, chiến dịch sử dụng 2.600 bot Telegram để quảng bá nhiều APK Android khác nhau, được điều khiển bằng 13 máy chủ Command & Control. Nạn nhân trải dài tại 113 quốc gia nhưng hầu hết ở Ấn Độ và Nga. Tại Brazil, Mexico và Mỹ, số lượng nạn nhân cũng khá lớn. Những con số này phác họa bức tranh đáng lo ngại về hoạt động quy mô lớn và vô cùng tinh vi đứng sau chiến dịch.

Các chuyên gia phát hiện mã độc truyền tin nhắn SMS chụp lại được đến một điểm cuối API tại website 'fastsms.su”. Website này bán quyền truy cập số điện thoại ảo tại nước ngoài, từ đó dùng để ẩn danh và xác thực nền tảng, dịch vụ trực tuyến. Nhiều khả năng những thiết bị nhiễm độc đã bị lợi dụng mà nạn nhân không hề hay biết.

Bên cạnh đó, khi cấp quyền truy cập SMS, nạn nhân tạo điều kiện cho mã độc khả năng đọc tin nhắn SMS, đánh cắp thông tin nhạy cảm, bao gồm mã OTP trong quá trình đăng ký tài khoản và xác thực hai yếu tố. Kết quả là, nạn nhân có thể chứng kiến hóa đơn điện thoại tăng vọt hoặc vô tình bị vướng vào các hoạt động bất hợp pháp, truy dấu về thiết bị và số điện thoại của họ.

Để tránh sập bẫy kẻ xấu, người dùng Android không nên tải các file APK bên ngoài Google Play, không cấp quyền truy cập cho các ứng dụng không liên quan, bảo đảm kích hoạt Play Protect trên thiết bị.

Theo Du Lam (VietNamNet)

- Vì sao Kuwait bắn nhầm tới 3 tiêm kích F-15 của Mỹ? (23:20)

- “Thỏ ơi!” của Trấn Thành vượt mốc 400 tỷ đồng, tiếp tục dẫn đầu phòng vé (23:11)

- Nguyên Chủ tịch Hiệp hội Thương mại điện tử Việt Nam Nguyễn Ngọc Dũng từ trần ở tuổi 56 (23:02)

- Vàng và chứng khoán Mỹ đồng loạt lao dốc, phố Wall mất hơn 1.000 điểm (1 giờ trước)

- Tang lễ trùm ma túy Mexico: Quan tài dát vàng, những vòng hoa không tên và an ninh dày đặc (2 giờ trước)

- Chủ đầu tư nói gì về việc hạ nền đường khiến 8 hộ dân rơi vào cảnh cheo leo? (2 giờ trước)

- Nhóm thanh niên chặn xe giữa đêm, chém đứt lìa tay người đi đường (2 giờ trước)

- 85% táo tại châu Âu phát hiện tồn dư “cocktail” thuốc bảo vệ thực vật (2 giờ trước)

- Mỹ có đủ tên lửa Tomahawk cho chiến dịch kéo dài tại Iran? (2 giờ trước)

- Tân binh 70 triệu euro của Liverpool đối mặt nguy cơ nghỉ hết mùa (2 giờ trước)