-

Ngày cuối nghỉ Tết, hàng nghìn người đội mưa phùn đổ về Hà Nội

Ngày cuối nghỉ Tết, hàng nghìn người đội mưa phùn đổ về Hà Nội -

Tìm thấy thêm 4 thi thể nạn nhân vụ chìm tàu ở hồ Thác Bà

Tìm thấy thêm 4 thi thể nạn nhân vụ chìm tàu ở hồ Thác Bà -

7 ô tô đâm nhau "dồn toa" trên cao tốc Phan Thiết - Dầu Giây, cửa ngõ TP.HCM tắc nghẽn ngày cuối nghỉ Tết

7 ô tô đâm nhau "dồn toa" trên cao tốc Phan Thiết - Dầu Giây, cửa ngõ TP.HCM tắc nghẽn ngày cuối nghỉ Tết -

Tai nạn lật tàu trên Hồ Thác Bà: 22 hành khách là anh em họ hàng, sống cùng thôn

Tai nạn lật tàu trên Hồ Thác Bà: 22 hành khách là anh em họ hàng, sống cùng thôn -

Tử vi Chủ nhật ngày 22/2/2026 của 12 con giáp: Sửu may mắn, Thìn nóng tính

Tử vi Chủ nhật ngày 22/2/2026 của 12 con giáp: Sửu may mắn, Thìn nóng tính -

Ôtô mất lái, tông hàng loạt xe máy chờ đèn đỏ khiến 13 người bị thương

Ôtô mất lái, tông hàng loạt xe máy chờ đèn đỏ khiến 13 người bị thương -

Xót xa phát hiện bé gái 8 tuổi tử vong dưới hồ ở Hà Tĩnh

Xót xa phát hiện bé gái 8 tuổi tử vong dưới hồ ở Hà Tĩnh -

Cửa ngõ Hà Nội chật kín xe cộ khi kỳ nghỉ Tết chưa kết thúc

Cửa ngõ Hà Nội chật kín xe cộ khi kỳ nghỉ Tết chưa kết thúc -

Xuất hiện kẻ tranh ngôi vua tầm trung mới của Galaxy A56, mạnh mẽ chiến như iPhone 17

Xuất hiện kẻ tranh ngôi vua tầm trung mới của Galaxy A56, mạnh mẽ chiến như iPhone 17 -

11 người nhập viện nghi ngộ độc sau khi ăn trứng cá sấu hỏa tiễn nuôi làm cảnh

11 người nhập viện nghi ngộ độc sau khi ăn trứng cá sấu hỏa tiễn nuôi làm cảnh

Pháp luật

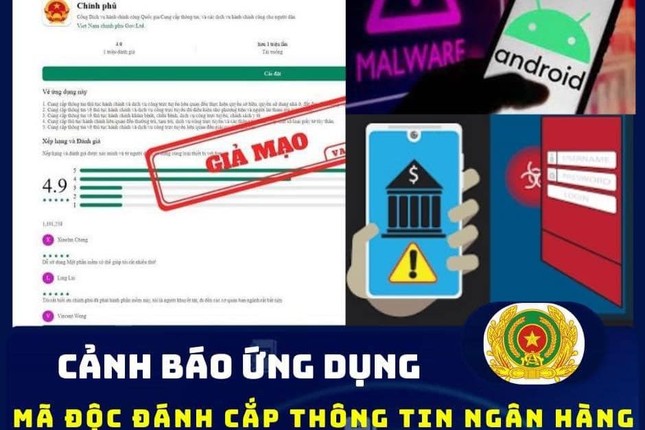

01/06/2024 23:03Thủ đoạn dẫn dụ cài ứng dụng chứa mã độc đánh cắp thông tin ngân hàng

Ngày 1/6, Phòng An ninh mạng và phòng chống tội phạm sử dụng công nghệ cao (PA05) Công an TPHCM thông tin vừa phát hiện tình trạng các loại mã độc đánh cắp thông tin, mã hoá dữ liệu người dùng.

Cụ thể, các đối tượng giả danh Công an khu vực yêu cầu đăng ký định danh mức 2 VNeID; cập nhật thông tin bảo hiểm xã hội trên ứng dụng VSSID để được hưởng quyền lợi bảo hiểm lao động ở mức cao; giả mạo nhân viên ngân hàng đề nghị tạo tài khoản ngân hàng mới, mở thẻ tín dụng để được hưởng hạn mức ưu đãi… rồi dẫn dụ nạn nhân cài đặt ứng dụng chứa mã độc.

Ngoài ra, các đối tượng đã lợi dụng lỗ hổng trên một số trang mạng điện tử có đuôi .gov.vn, .com.vn để cài backlink download ứng dụng (app) làm nạn nhân tưởng nhầm đây là ứng dụng của các trang mạng chính thống của cơ quan Nhà nước.

Người dân chủ quan tải và cài đặt trên điện thoại, máy tính của cá nhân, công ty thì mã độc lây nhiễm, giám sát hoạt động trên thiết bị. Khi người dân mở ứng dụng trong danh sách mục tiêu, mã độc sẽ hiển thị giao diện đăng nhập giả mạo chèn lên giao diện thật để đánh lừa người dùng tương tác đăng nhập.

Khi đó, thông tin đăng nhập của người dùng vào ứng dụng Internet Banking sẽ được mã độc gửi về cho đối tượng. Đối với các dòng smartphone chạy hệ điều hành Android, mã độc có thể không cần người dùng cấp quyền truy cập danh bạ, camera, micro… mà vẫn có thể can thiệp vào hệ thống điện thoại.

Không chỉ thu thập dữ liệu để đánh cắp tiền , mã độc này còn chặn các tin nhắn và cho phép tin tặc kiểm soát các tài khoản của nạn nhân (Facebook, Email, Zalo…) và chứa các tính năng không cho phép người dùng gỡ cài đặt nó. Vì vậy, nạn nhân sẽ phải khôi phục cài đặt gốc cho điện thoại để có thể loại bỏ mã độc này.

Theo PA05, đây là biến thể của dòng mã độc Xenomorph, Gold Digger mới trên Android, xuất hiện từ cuối năm 2022 và chuyên tấn công chiếm đoạt tài khoản ngân hàng, tổ chức tài chính.

Phần mềm độc hại này có khả năng tự động thu thập thông tin đăng nhập, số dư tài khoản và thực hiện các giao dịch ngân hàng một cách tự động và bỏ qua xác thực 2 yếu tố. Các mã độc này đã được các đối tượng nâng cấp, Việt hoá và cài biến thể để đánh lừa nạn nhân ở Việt Nam.

Cơ quan công an khuyến cáo người dân tuyệt đối không cài các ứng dụng từ các trang web, cổng thông tin bên ngoài mà chỉ nên cài trên kho ứng dụng CH Play, Apple Store; bật chức năng Google Play Protect, điều này sẽ giúp quét và phát hiện các ứng dụng độc hại hiện có hoặc các ứng dụng mới đang có ý định cài đặt.

Bên cạnh đó, người dân thường xuyên nâng cấp hệ điều hành điện thoại và sử dụng phần mềm diệt virut có bản quyền; đặt hạn mức số tiền chuyển khoản trực tuyến để kịp thời hạn chế thiệt hại khi bị cài mã độc; nhanh chóng phong toả tài khoản cá nhân, công ty nếu nghi vấn và báo cho cơ quan công an.

PA05 cho biết, thời gian qua có nhiều nạn nhân ở TPHCM bị dẫn dụ cài đặt ứng dụng chứa mã độc và bị âm thầm chiếm đoạt rất nhiều tiền trong tài khoản.

Sau khi khống chế điện thoại nạn nhân, các đối tượng còn tìm cách khai thác các thông tin trong danh bạ, thư viện ảnh, video clip riêng tư… để tìm cách khống chế, đe dọa hoặc tiếp tục dẫn dụ các nạn nhân khác là người quen trong danh bạ.

Đơn cử, ngày 1/12/2023, chị P. đến Công an quận 1 trình báo về việc bị đối tượng giả danh Công an phường 10 (quận Phú Nhuận) đề nghị lên trụ sở để cập nhật số điện thoại chính chủ cho căn cước công dân trên hệ thống VNeID.

Sau đó, đối tượng hướng dẫn chị P. truy cập vào link gdla .gov.vn để tải app của công an. Vì tin tưởng đường link có đuôi .gov.vn là của cơ quan Nhà nước nên chị P. tải và bị đối tượng cài mã độc, tự động chuyển khoản chiếm đoạt 39 triệu đồng.

Theo Hoàng Thuận (Tiền Phong)

- Ngày cuối nghỉ Tết, hàng nghìn người đội mưa phùn đổ về Hà Nội (2 giờ trước)

- Tìm thấy thêm 4 thi thể nạn nhân vụ chìm tàu ở hồ Thác Bà (2 giờ trước)

- Việt Nam phản hồi việc bị EU đưa vào danh sách "không hợp tác về thuế" (3 giờ trước)

- 7 ô tô đâm nhau "dồn toa" trên cao tốc Phan Thiết - Dầu Giây, cửa ngõ TP.HCM tắc nghẽn ngày cuối nghỉ Tết (3 giờ trước)

- Realme trình làng smartphone siêu rẻ hơn 2 triệu đồng, pin khoẻ gấp đôi iPhone Air (3 giờ trước)

- Khắc chế Kia Seltos, Toyota Corolla Cross giảm giá lăn bánh "cực sốc" ở thời điểm cuối tháng 2/2026 (3 giờ trước)

- Harper Beckham gây chú ý khi xuất hiện trẻ trung tại tiệc sinh nhật anh trai (3 giờ trước)

- Ken đặc du khách “đội mưa” trẩy hội chùa Hương từ tinh mơ mùng 6 Tết (4 giờ trước)

- Sau tất cả, điều quý giá nhất của ngày Tết là gì? (4 giờ trước)

- Mâm cơm mùng 5 gây tranh cãi: Khi “thể diện ngày Tết” đối đầu nỗi lo cơm áo (4 giờ trước)